Oracle E-Business Suite hücuma məruz qaldı – Cl0p CVE-2025-61882 boşluğunu istismar edir

Cl0p haker qrupu Oracle E-Business Suite-dəki CVE-2025-61882 boşluğundan real hücumlarda istifadə edir. CrowdStrike və Resecurity xəbərdarlıq yayıb.

Oracle E-Business Suite kritik CVE-2025-61882 boşluğu ilə hücuma məruz qaldı

«The Hacker News» məlumatına görə, Cl0p qrupunun Oracle E-Business Suite-dəki CVE-2025-61882 boşluğundan real hücumlarda istifadə etdiyi artıq təsdiqlənib. CrowdStrike 7 oktyabr 2025-də bildirib ki, bu istismarı orta əminliklə Graceful Spider (yəni Cl0p) ilə əlaqələndirir. İlk hücum 9 avqustda qeydə alınıb.

9.8 CVSS balına sahib bu boşluq identifikasiyasız uzaqdan kod icrasına imkan verir — yəni sistemə tək bir sorğu ilə tam nəzarət əldə etmək mümkündür. Bu, Oracle EBS mühitlərində kritik təhlükə yaradır.

Son Xəbərlər

Xiaomi 15 Ultra Qlobal Versiyası

Xiaomi yeni flaqman modeli Xiaomi 15 Ultra-nı qlobal satışa çıxaracağını təsdiqlədi. HyperOS 2.0 ilə yeni dövr başlayır!

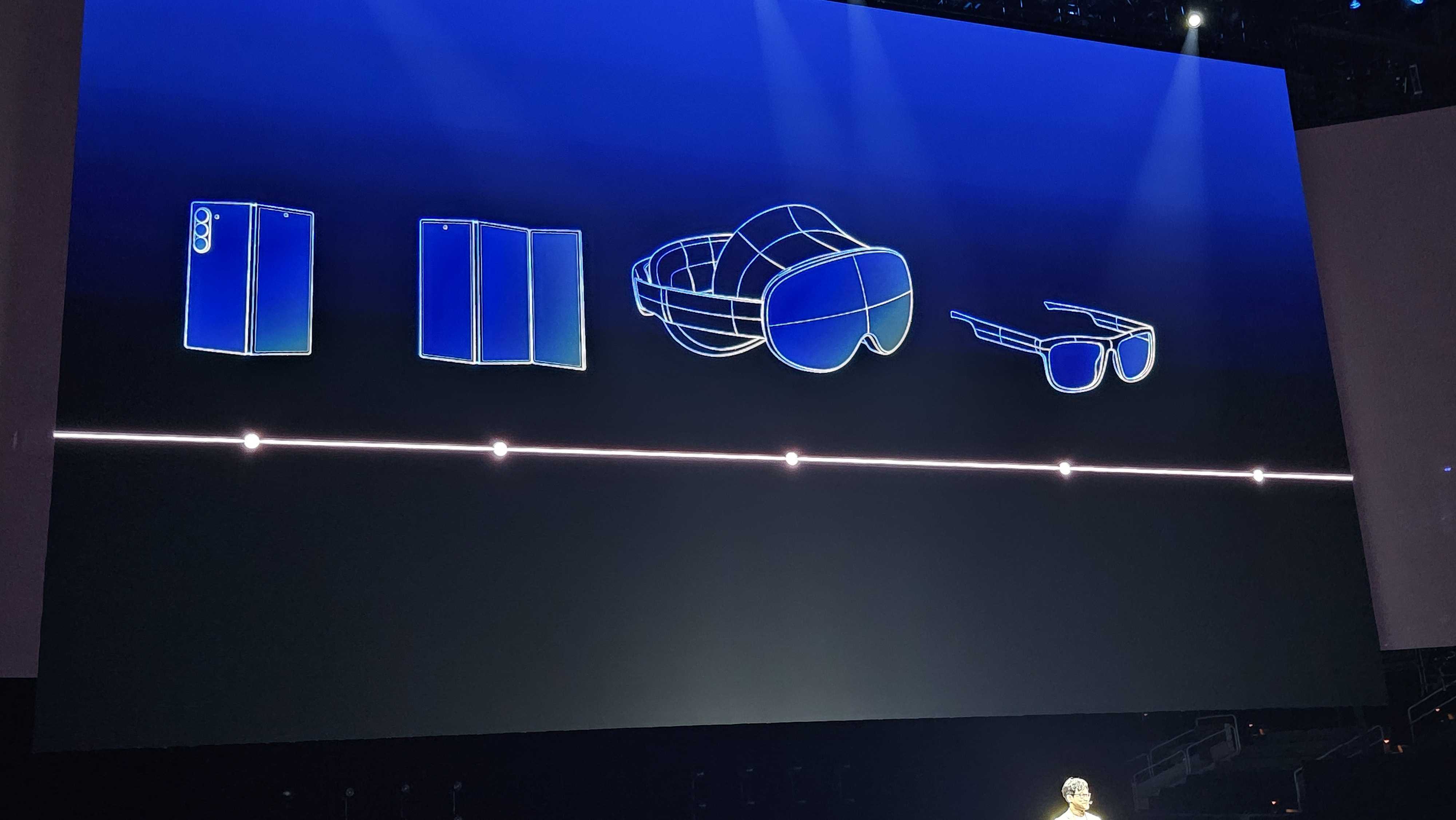

Samsung-un Üçqatlanan Telefonu

Samsung, Galaxy Unpacked tədbirində üçqatlanan telefon konseptini təqdim etdi. Yeniliklər haqqında daha çox məlumat əldə edin.

Realme GT 7: Ən Ucuz Smartfon

Snapdragon 8 Elite çipi ilə Realme GT 7 fevral ayında təqdim ediləcək. Yeni xüsusiyyətlər və uyğun qiymət gözləyir.

Telegram kanallarında Cl0p, Scattered Spider, LAPSUS$ (Slippy Spider) və ShinyHunters qruplarının guya “əməkdaşlığı” barədə paylaşımlar yayılıb, lakin bu məlumat hələ dəqiq təsdiqlənməyib. Paylaşımlarda istismar nümunələri və Cl0p-un üsullarına qarşı tənqidlər də yer alıb. Resecurity bu anomal kooperasiyanı “Xaos Üçlüyü” adlandırıb.

Rapid7-nin təhlükə kəşfiyyatı direktoru Kristiaan Beek bildirib ki, Telegram yazışmaları ortaq fəaliyyət kimi görünsə də, əslində LAPSUS$ və Scattered Spider üzvləri biri Cl0p ilə məlumat paylaşmış ola bilər.

Resecurity araşdırmasına əsasən, istismar “exp.py” (müştəri) və “server.py” (zərərli server) fayllarına söykənir. Hücumun mərhələləri arasında Base64 ilə kodlaşdırılmış “reverse shell”in ötürülməsi, Netcat vasitəsilə “listener”in yaradılması və xüsusi HTTP sorğusu ilə Oracle EBS sisteminə zərərli XSL faylının yüklənməsi yer alır. Bu fayl aktivləşəndə hücumçu sistemi uzaqdan idarə edə bilir.

Əsas hücum vektoru /OA_HTML/SyncServlet ünvanına göndərilən sorğulardır. Daha sonra XML Publisher Template Manager vasitəsilə zərərli XSLT şablonları yüklənir. Nəticədə Java server 443 portu üzərindən hücumçunun infrastrukturuna qoşularaq daimi nəzarət yaradır.

Ekspertlər xəbərdarlıq edir ki, bu boşluq artıq bir neçə qrup tərəfindən məlumat oğurluğu məqsədilə istismar olunur. CrowdStrike qeyd edir ki, proof-of-concept və düzəliş fayllarının açıq yayımlanması Oracle EBS sistemlərinə qarşı yeni hücum dalğasına səbəb ola bilər.

Bu xəbəri necə dəyərləndirirsiniz?