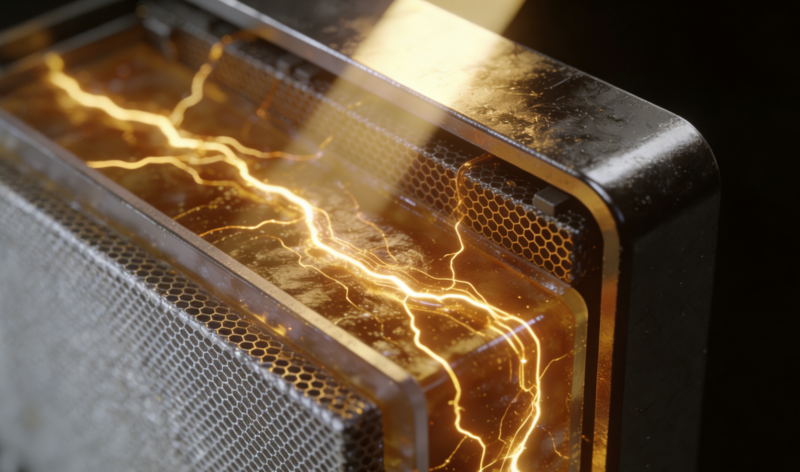

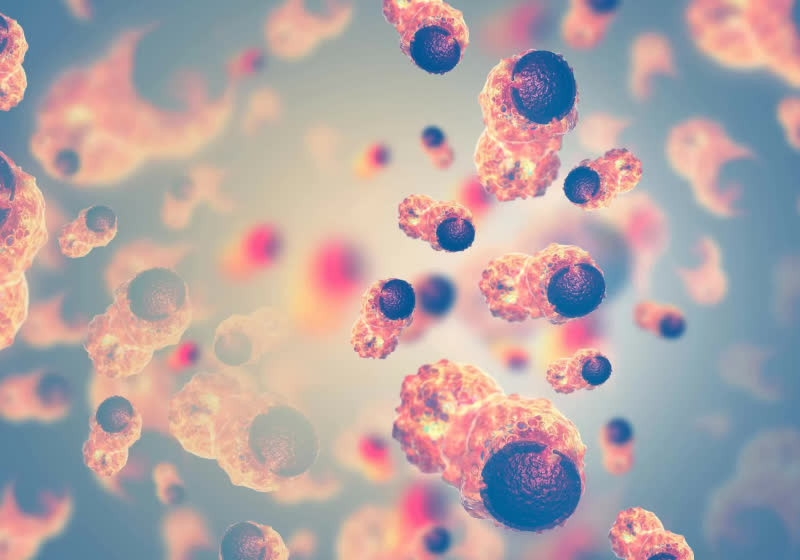

Tədqiqatçılar Intel SGX və AMD SEV-SNP texnologiyalarında boşluq tapdı

Universitet tədqiqatçıları sadə aparatlarla Intel və AMD çip müdafiəsini sındırıblar. SGX və SEV-SNP modelləri deterministik şifrələmə səbəbindən zəifdir.

Tədqiqatçılar Intel və AMD çip səviyyəli qoruma sistemlərini sındırıblar

«TechSpot» xəbər verir ki, iki müstəqil universitet komandası illərdir bulud təhlükəsizliyinin əsasını təşkil edən Intel və AMD çip müdafiə sistemlərini sadə və ucuz üsullarla sındıra bilib. Onlar prosessorla yaddaş arasında deterministik şifrələmə prinsipinin kritik boşluqlar yaratdığını sübut ediblər.

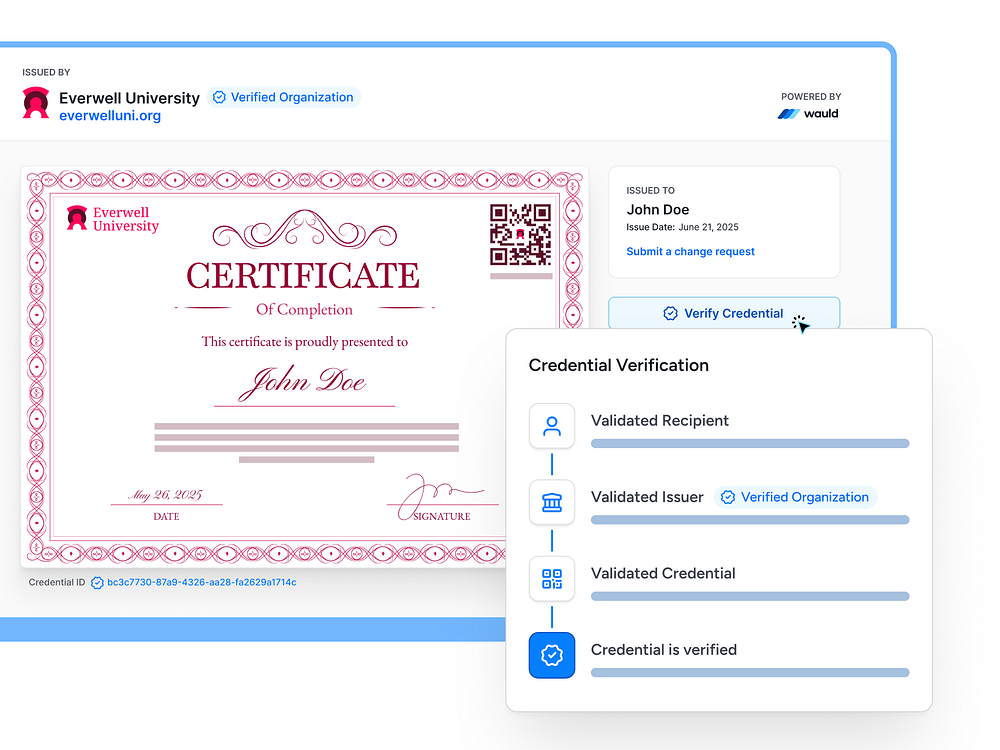

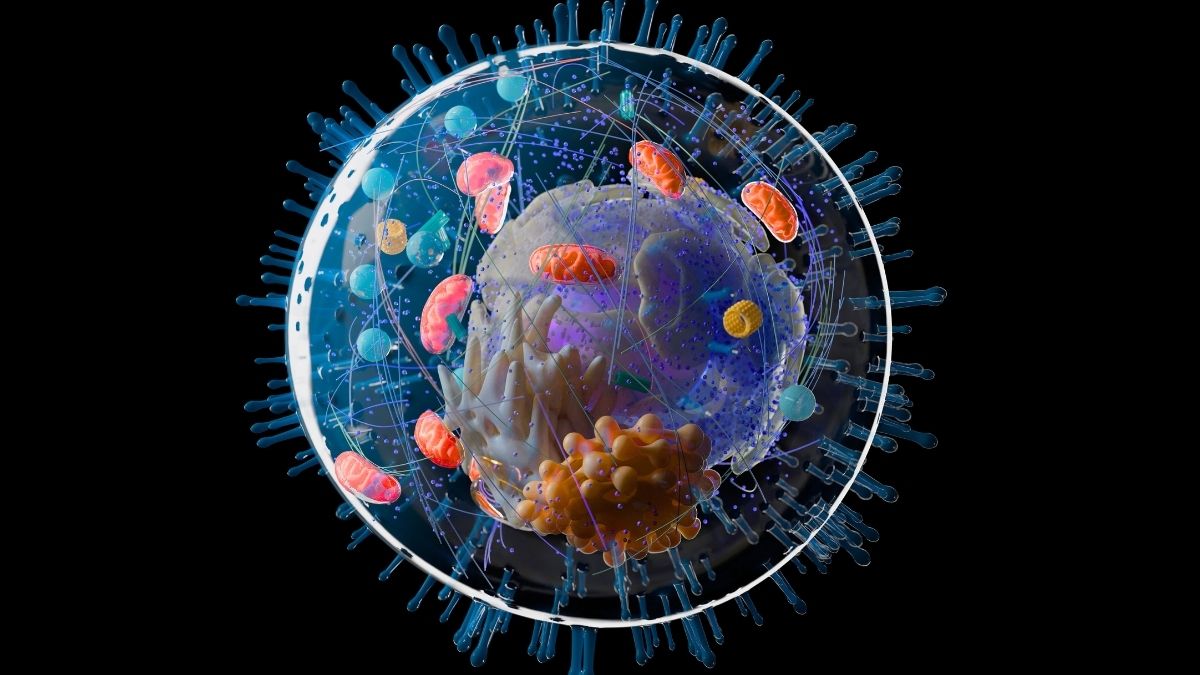

Intel-in SGX və AMD-nin SEV-SNP texnologiyaları uzun müddətdir «etibarlı icra mühiti» kimi qəbul olunurdu və bulud, şifrəli mesajlaşma, blokçeyn kimi sistemlərin əsasını təşkil edir. Lakin KU Leuven və Miçiqan Universitetindən gələn tədqiqatçılar onların da sındırıla biləcəyini göstəriblər.

Son Xəbərlər

Xiaomi 15 Ultra Qlobal Versiyası

Xiaomi yeni flaqman modeli Xiaomi 15 Ultra-nı qlobal satışa çıxaracağını təsdiqlədi. HyperOS 2.0 ilə yeni dövr başlayır!

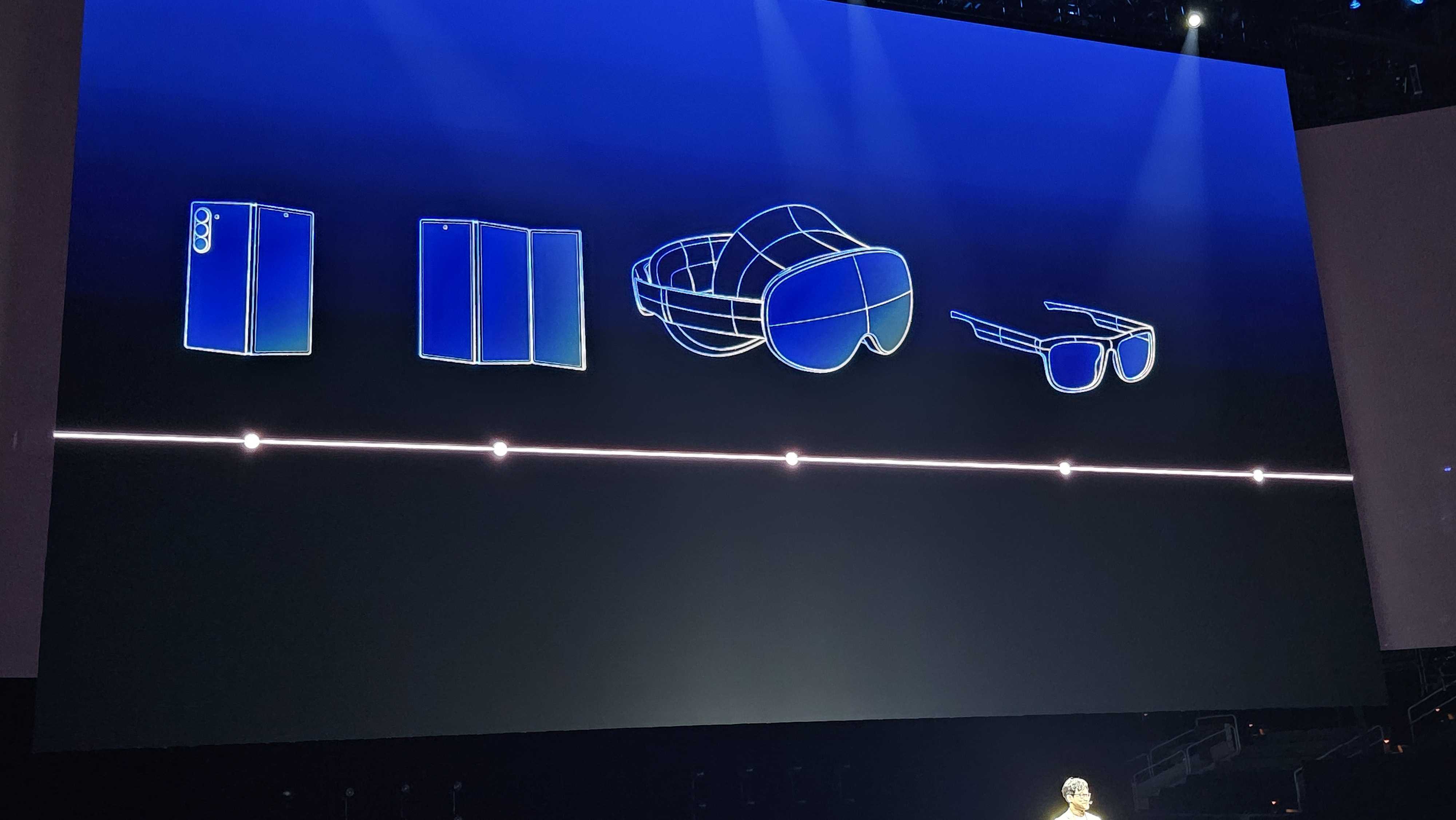

Samsung-un Üçqatlanan Telefonu

Samsung, Galaxy Unpacked tədbirində üçqatlanan telefon konseptini təqdim etdi. Yeniliklər haqqında daha çox məlumat əldə edin.

Realme GT 7: Ən Ucuz Smartfon

Snapdragon 8 Elite çipi ilə Realme GT 7 fevral ayında təqdim ediləcək. Yeni xüsusiyyətlər və uyğun qiymət gözləyir.

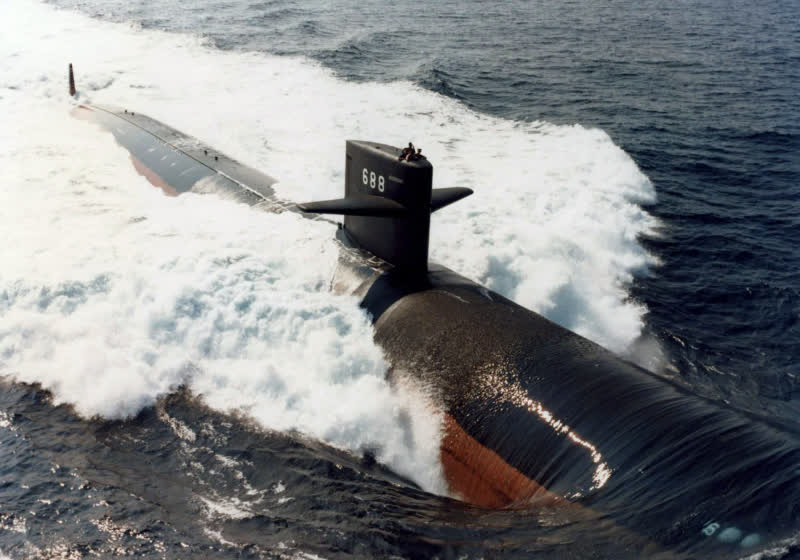

Tədqiqatçılar iki yeni hücum modeli təqdim ediblər: «Battering RAM» və «Wiretap». Hər iki üsul eyni texniki boşluqdan — eyni məlumatın təkrar yazıldıqda eyni şifrəyə çevrilməsi bərabərliyindən — yararlanır.

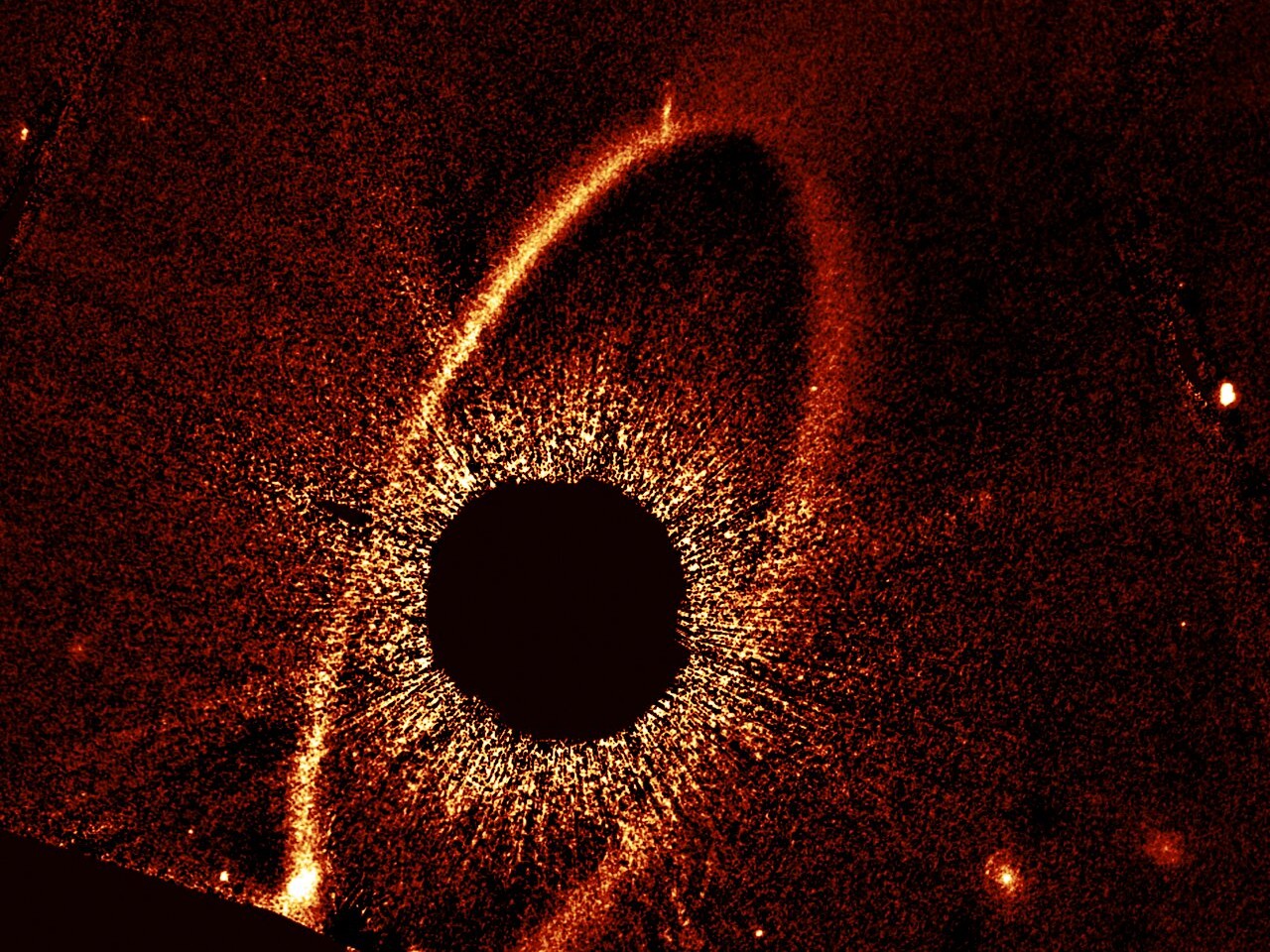

«Battering RAM» cəmi 50 dollara başa gələn aparatla yaddaş ünvanlarını dəyişdirərək şifrəli məlumatı təkrar istifadə etməyə imkan verir. Nəticədə SGX-də gizli məlumatlar pozula, attestasiya mexanizmləri dağıla bilər. SEV-SNP sistemlərində isə virtual maşın açarlarının fərqliliyinə baxmayaraq, saxta hesabatlarla etibarlı mühit təqlid edilir.

«Wiretap» üsulu daha bahalı olsa da (500–1000 dollar), daha təhlükəlidir. O, SGX mühitində məlumatı passiv şəkildə oxuyur və Elliptic Curve alqoritmi əsasında açarları bərpa edə bilir. Bu, uzunmüddətli və gizli məlumat sızmasına səbəb ola bilər.

Intel və AMD tədqiqatlara cavab olaraq onların texnologiyalarının fiziki hücumlara qarşı nəzərdə tutulmadığını bildiriblər. Bununla belə, bulud xidmətləri bu sistemləri hələ də «etibarlı mühit» kimi təqdim edir.

Tədqiqatçılar vurğulayırlar ki, əsas problem deterministik şifrələmənin aradan qaldırılması və bütövlük, yenilik yoxlamalarına keçidlə bağlıdır. Bu isə böyük aparat dəyişiklikləri tələb edir və tətbiqi çətinləşdirir.

Yekunda qeyd edilir ki, nə «Battering RAM», nə də «Wiretap» DDR5 yaddaşa təsir etmir. Bu, Intel Trust Domain Extensions texnologiyasının daha dayanıqlı olduğunu göstərir. Amma SGX və SEV-SNP əsaslı sistemlər üçün bu tapıntılar ciddi xəbərdarlıqdır — mövcud müdafiə səssizcə keçilə bilər.

Bu xəbəri necə dəyərləndirirsiniz?