Fortinet FortiOS SSL VPN-də 2FA keçidini aktiv istismar barədə xəbərdarlıq edib

Fortinet CVE-2020-12812 boşluğunun real hücumlarda istismar edildiyini bildirib. Yan keçmənin şərtləri və azaldılma addımları açıqlanıb.

Fortinet FortiOS SSL VPN-də 2FA keçidinin aktiv istismar olunduğunu bildirib

«The Hacker News» yazır ki, Fortinet FortiOS-un SSL VPN modulunda olan və beş il əvvəl qeydə alınmış CVE-2020-12812 zəifliyinin bəzi konfiqurasiyalarda “son vaxtlar” real mühitdə istismar edildiyini müşahidə edib.

Söhbət CVE-2020-12812 (CVSS: 5.2) boşluğundan gedir: FortiOS SSL VPN-də autentifikasiyanın düzgün qurulmaması nəticəsində istifadəçi adının yazılış registri dəyişdirildikdə (məsələn, “jsmith” əvəzinə “JSmith”) sistem ikinci faktorlu identifikasiyanı (2FA) soruşmadan uğurlu girişə imkan verə bilər.

Son Xəbərlər

Xiaomi 15 Ultra Qlobal Versiyası

Xiaomi yeni flaqman modeli Xiaomi 15 Ultra-nı qlobal satışa çıxaracağını təsdiqlədi. HyperOS 2.0 ilə yeni dövr başlayır!

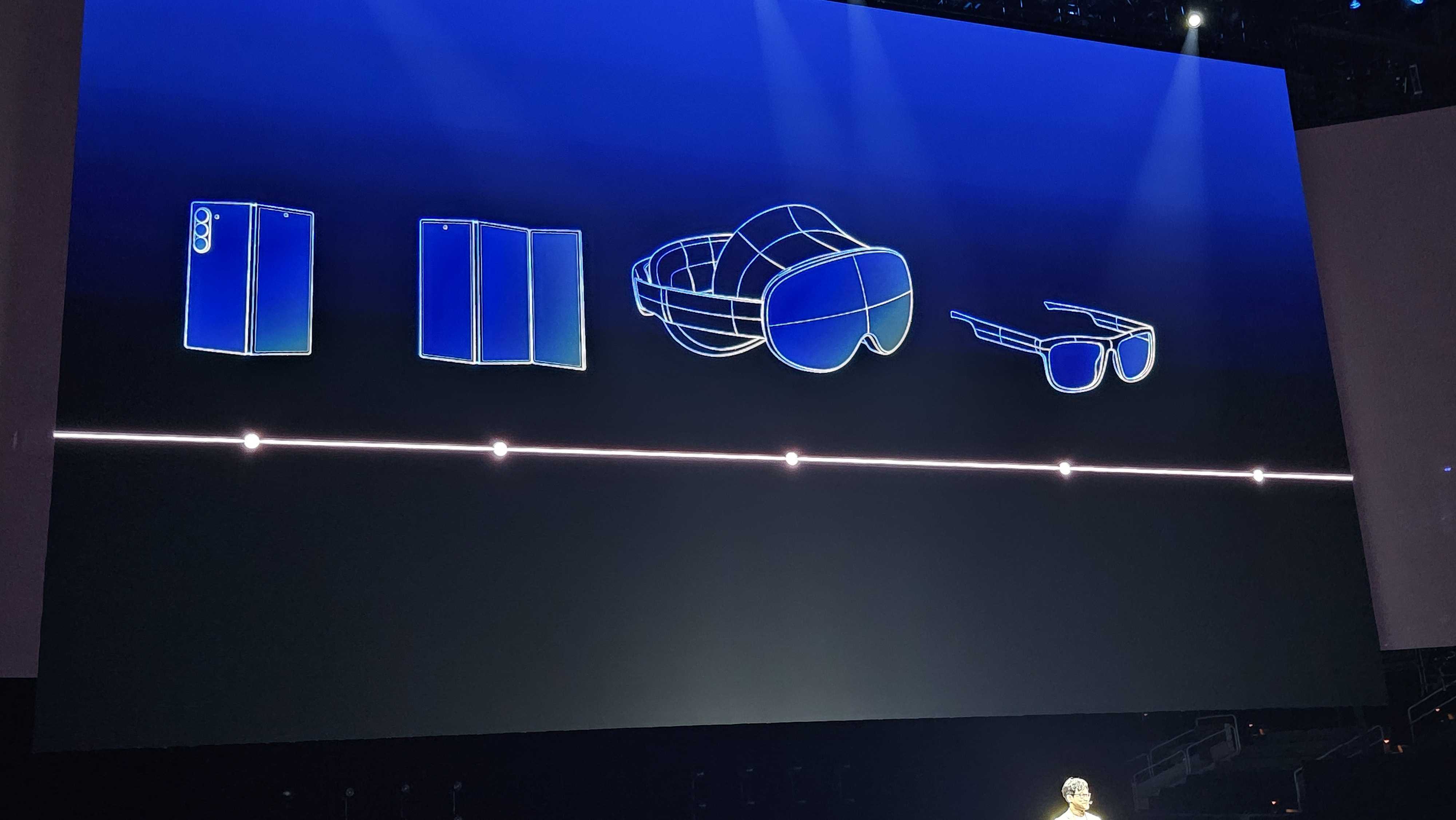

Samsung-un Üçqatlanan Telefonu

Samsung, Galaxy Unpacked tədbirində üçqatlanan telefon konseptini təqdim etdi. Yeniliklər haqqında daha çox məlumat əldə edin.

Realme GT 7: Ən Ucuz Smartfon

Snapdragon 8 Elite çipi ilə Realme GT 7 fevral ayında təqdim ediləcək. Yeni xüsusiyyətlər və uyğun qiymət gözləyir.

Fortinet-in izahına görə, problem o halda yaranır ki, “user local” ayarında 2FA aktivdir, amma həmin istifadəçi üçün autentifikasiya növü uzaq metod kimi (məsələn, LDAP) qurulub. Səbəb isə yerli və uzaq autentifikasiya arasında “registr həssaslığı”nın uyğunsuzluğudur: FortiGate istifadəçi adlarını registrə həssas sayır, LDAP kataloqu isə yox.

Şirkət 24 dekabr 2025 tarixli yeni məsləhətnaməsində qeyd edib ki, CVE-2020-12812-nin işə düşməsi üçün bir neçə şərt eyni anda mövcud olmalıdır: FortiGate-də 2FA-lı lokal istifadəçi qeydləri LDAP-a istinad etməlidir, həmin istifadəçilər LDAP serverində qrup üzvü olmalıdır və bu LDAP qruplarından ən azı biri FortiGate-də konfiqurasiya edilərək autentifikasiya siyasətində (məsələn, administrativ istifadəçilər, SSL və ya IPSEC VPN) istifadə olunmalıdır.

Bu şərtlər ödənəndə sistemdə qəribə bir “yan keçmə” baş verir: istifadəçi adı lokal qeydlə tam registr uyğunluğu tapmayanda FortiGate digər autentifikasiya seçimlərinə keçir, ikinci konfiqurasiya edilmiş LDAP qrupunu və serveri yoxlayır və parol doğru olarsa, lokal siyasətdəki 2FA və hətta deaktiv olunmuş hesab kimi tənzimləmələrdən asılı olmayaraq giriş uğurlu ola bilir. Bir sözlə, 2FA “aradan çıxır”.

Nəticə etibarilə, boşluq admin və ya VPN istifadəçilərinin 2FA olmadan autentifikasiyasına yol aça bilər. Fortinet bu davranışı 2020-ci ilin iyulunda FortiOS 6.0.10, 6.2.4 və 6.4.1 buraxılışları ilə aradan qaldırdığını xatırladıb.

Şirkət yenilənmə etməyən təşkilatlara lokal hesablar üçün aşağıdakı əmrlə riski azaltmağı tövsiyə edib: set username-case-sensitivity disable. FortiOS 6.0.13, 6.2.10, 6.4.7, 7.0.1 və ya daha yeni versiyalarda isə bu əmrin set username-sensitivity disable formasında icra edilməsi məsləhət görülür.

Fortinet bildirir ki, “username-sensitivity” deaktiv ediləndə FortiGate “jsmith”, “JSmith”, “JSMITH” kimi bütün variantları eyni hesab edəcək və beləliklə, səhv konfiqurasiya edilmiş LDAP qruplarına keçid (failover) mexanizmi hesabına yan keçmənin qarşısı alınacaq. Əlavə tədbir kimi, ehtiyac yoxdursa, ikinci LDAP qrupunu çıxarmaq da məntiqli addım sayılır - çünki bu halda istifadəçi adı lokal qeydlə uyğun gəlməsə, LDAP üzərindən autentifikasiya ümumiyyətlə mümkün olmayacaq. Bəs bu yenilik bizə nə verəcək? Əslində cavab sadədir: yanlış konfiqurasiya riskini minimuma endirmək.

Bununla belə, yeni xəbərdarlıq hücumların detalları və onların uğurla nəticələnib-nəticələnmədiyi barədə konkret məlumat vermir. Fortinet həmçinin müştərilərə admin və ya VPN istifadəçilərinin 2FA olmadan autentifikasiya edildiyinə dair izlər aşkar olunarsa, dəstək xidməti ilə əlaqə saxlamağı və bütün parolları yeniləməyi tövsiyə edib.

Bu xəbəri necə dəyərləndirirsiniz?