«GlassWorm» zərərverici proqramı üç VS Code əlavəsində aşkarlanıb

Kiber mütəxəssislər minlərlə yükləməsi olan üç VS Code əlavəsində «GlassWorm» zərərvericisini aşkar ediblər. Təhlükə yenidən aktivləşib.

«GlassWorm» zərərvericisi üç VS Code əlavəsində aşkarlanıb - minlərlə yükləmə risq altında

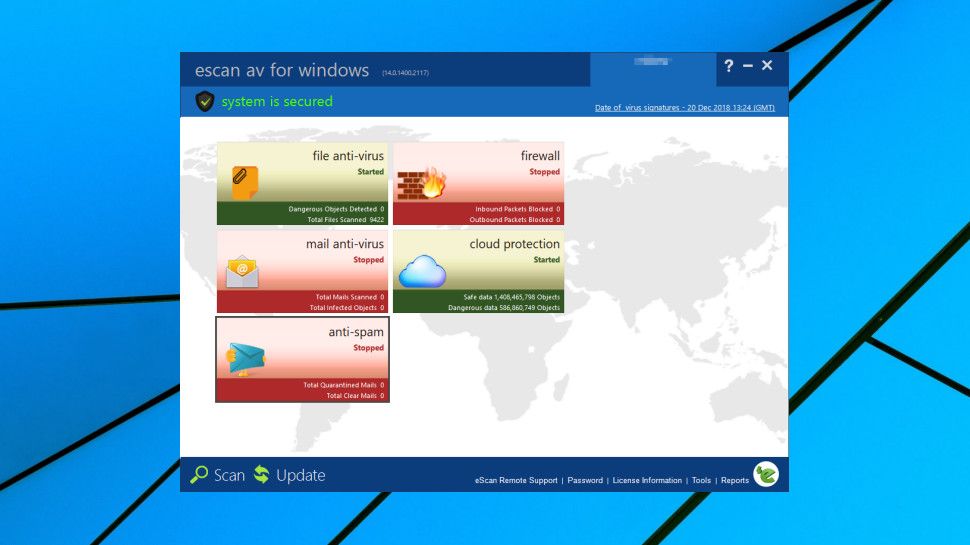

«The Hacker News» məlumatına görə, kibertəhlükəsizlik mütəxəssisləri minlərlə dəfə yüklənmiş üç Visual Studio Code əlavəsində «GlassWorm» adlı zərərverici kampaniyanın izlərini aşkarlayıblar.

Bu əlavələr - ai-driven-dev.ai-driven-dev (3402 yükləmə), adhamu.history-in-sublime-merge (4057 yükləmə) və yasuyuky.transient-emacs (2431 yükləmə) - hələ də onlayn mövcuddur. Mütəxəssislər xəbərdarlıq edir ki, GlassWorm istifadəçi hesablarını, Git və kriptovalyuta cüzdanlarını hədəf alır.

Son Xəbərlər

Xiaomi 15 Ultra Qlobal Versiyası

Xiaomi yeni flaqman modeli Xiaomi 15 Ultra-nı qlobal satışa çıxaracağını təsdiqlədi. HyperOS 2.0 ilə yeni dövr başlayır!

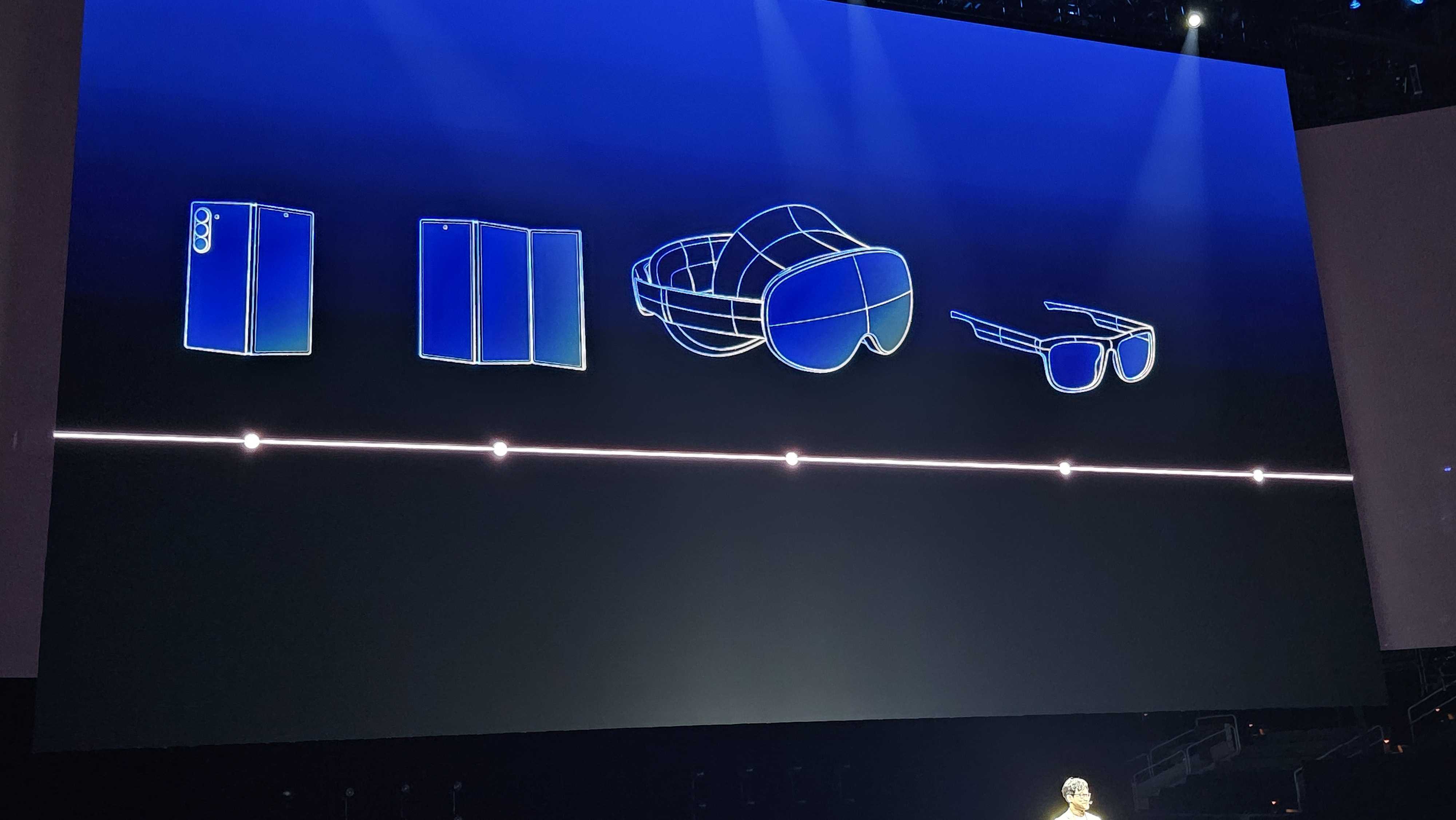

Samsung-un Üçqatlanan Telefonu

Samsung, Galaxy Unpacked tədbirində üçqatlanan telefon konseptini təqdim etdi. Yeniliklər haqqında daha çox məlumat əldə edin.

Realme GT 7: Ən Ucuz Smartfon

Snapdragon 8 Elite çipi ilə Realme GT 7 fevral ayında təqdim ediləcək. Yeni xüsusiyyətlər və uyğun qiymət gözləyir.

«Koi Security» ötən ay bu zərərvericinin VS Code əlavələri vasitəsilə Open VSX Registry və Microsoft Marketplace-də yayılaraq parolları və identifikasiya məlumatlarını oğurladığını açıqlamışdı. Xüsusilə görünməz Unicode simvollarından istifadə etməsi sayəsində zərərli kodu redaktor daxilində gizlədir.

Open VSX rəhbərliyi isə 2025-ci il oktyabrın 21-də bütün şübhəli əlavələri sildiyini və tokenləri yenilədiyini bəyan etmişdi. Amma indi görünür ki, GlassWorm yenidən canlanıb və eyni üsulla aşkarlanmaqdan yayınır.

Tədqiqatçılar bildirib ki, hücum edənlər Solana blokçeynində yeni əməliyyat yerləşdirərək C2 serverinin ünvanını yeniləyiblər. Bu, onları yenidən aktivləşdirir - yəni zərərverici infrastruktur özünü blokçeyn üzərindən bərpa edə bilir.

Həmçinin, hücumçuların serverində təsadüfən açıq qalan bir ünvan vasitəsilə qurbanların qismən siyahısı aşkarlanıb. Siyahıda ABŞ, Cənubi Amerika, Avropa, Asiya və Yaxın Şərqdən dövlət qurumları da yer alıb.

Araşdırma zamanı hücumçunun öz cihazından çıxan keylogger məlumatları da tapılıb. Yığılan izlər onun rusdilli operator olduğunu və RedExt adlı açıq mənbəli C2 çərçivəsindən istifadə etdiyini göstərir.

Bir sözlə, bu, təkcə fərdi istifadəçilər üçün deyil, böyük təşkilatlar üçün də siqnaldır: oğurlanan etimadnamələr sistemləri cinayətkar şəbəkələrin əlində girov edə bilər. «Koi Security» xəbərdarlıq edir - təhlükə hələ sovuşmayıb.

Bu xəbəri necə dəyərləndirirsiniz?