Cisco AsyncOS 0-day (CVE-2025-20393) aktiv istismar olunur

Cisco AsyncOS-da CVSS 10.0 olan CVE-2025-20393 0-day boşluğu aktiv istismar edilir. Şirkət Spam Quarantine üçün təcili mitigasiya tövsiyə edir.

Cisco AsyncOS-da CVSS 10.0-lıq 0-day aktiv istismar olunur - təhlükə Cisco e-poçt qurğularını hədəfləyib

«The Hacker News» yazır ki, Cisco AsyncOS proqram təminatında maksimum təhlükəlilik dərəcəli 0-day boşluğu aşkarlanıb və artıq real hücumlarda istismar olunur. Cisco-nun bildirdiyinə görə, Çin bağlantılı APT aktoru kimi təqdim olunan UAT-9686 bu boşluqdan Cisco Secure Email Gateway və Cisco Secure Email and Web Manager qurğularına qarşı istifadə edib.

Şirkət intruziya kampaniyasından 10 dekabr 2025-də xəbər tutduğunu açıqlayıb. Cisco xüsusilə internetə açıq müəyyən portları olan «məhdud sayda» qurğunu fərqləndirdiyini qeyd edir. Neçə müştərinin təsirləndiyi isə hələ məlum deyil. Bəs bu yenilik bizə nə verəcək? Praktiki mənada - riskin qiymətləndirilməsi və təcili mitigasiya.

Son Xəbərlər

Xiaomi 15 Ultra Qlobal Versiyası

Xiaomi yeni flaqman modeli Xiaomi 15 Ultra-nı qlobal satışa çıxaracağını təsdiqlədi. HyperOS 2.0 ilə yeni dövr başlayır!

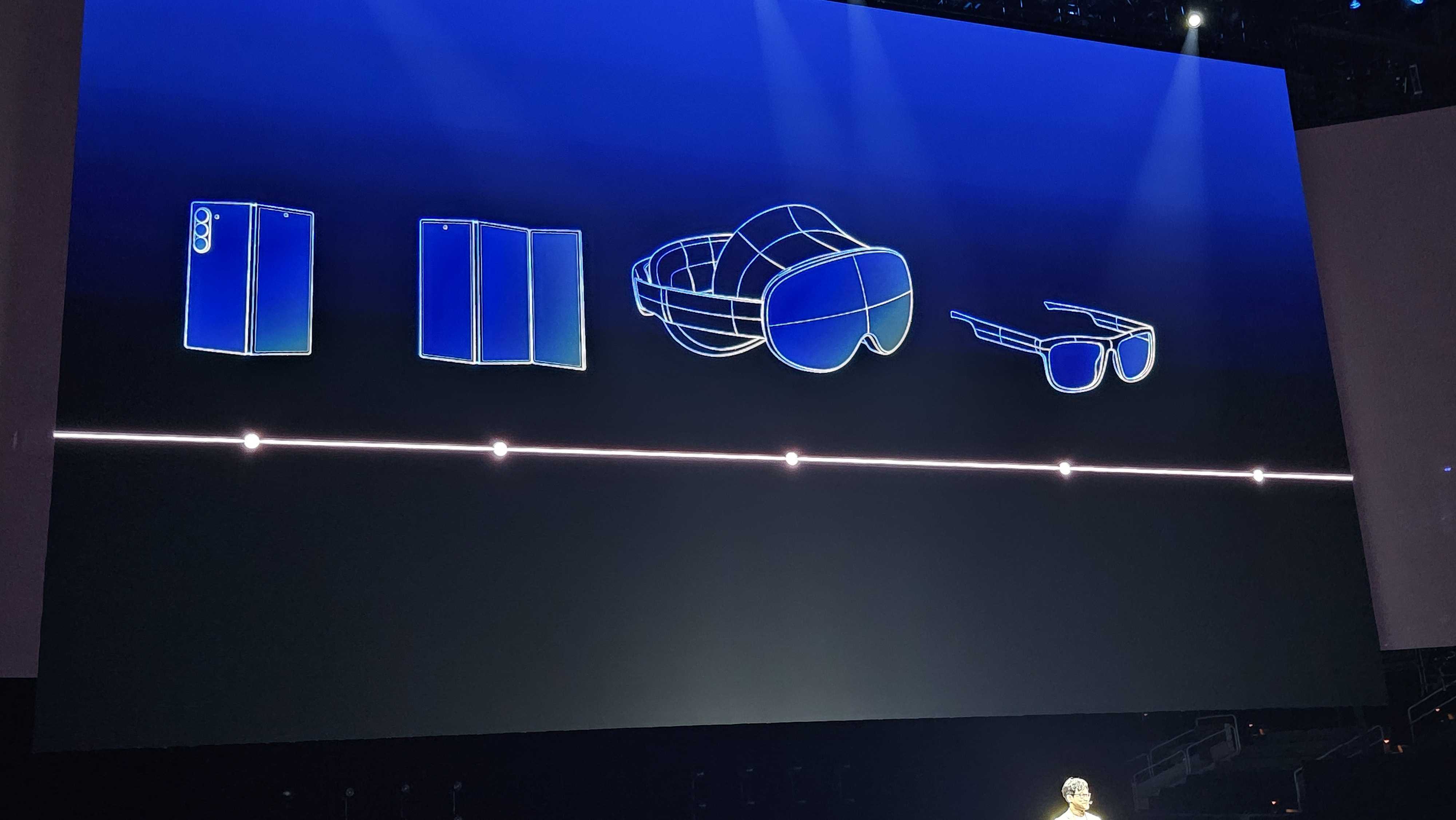

Samsung-un Üçqatlanan Telefonu

Samsung, Galaxy Unpacked tədbirində üçqatlanan telefon konseptini təqdim etdi. Yeniliklər haqqında daha çox məlumat əldə edin.

Realme GT 7: Ən Ucuz Smartfon

Snapdragon 8 Elite çipi ilə Realme GT 7 fevral ayında təqdim ediləcək. Yeni xüsusiyyətlər və uyğun qiymət gözləyir.

Cisco xəbərdarlığında vurğulanır ki, hücum təhdid iştirakçılarına təsirlənmiş qurğunun əsas əməliyyat sistemində root səlahiyyətləri ilə ixtiyari əmrlər icra etməyə imkan verir. Araşdırma zamanı komprometasiya olunmuş qurğularda nəzarəti saxlamaq üçün dayanıqlılıq (persistence) mexanizmi izlərinin olduğu da bildirilib.

Hələ yamalanmamış boşluq CVE-2025-20393 kimi izlənir və CVSS 10.0 balına malikdir. Səbəb - düzgün olmayan giriş yoxlamasıdır (improper input validation) və bu, yüksəldilmiş səlahiyyətlərlə zərərli təlimatların icrasına yol aça bilir. Cisco-nun məlumatına görə, Cisco AsyncOS proqramının bütün buraxılışları təsirlənir.

Ancaq istismar üçün iki şərt eyni vaxtda ödənməlidir: qurğu Spam Quarantine funksiyası ilə konfiqurasiya olunmalı və həmin funksiya internetdən görünən, çıxışla əlçatan olmalıdır. Qeyd olunur ki, Spam Quarantine standart olaraq aktiv olmur.

Cisco, funksiyanın aktiv olub-olmadığını yoxlamaq üçün belə addımlar göstərir: veb idarəetmə interfeysinə qoşulmaq, sonra Secure Email Gateway üçün Network > IP Interfaces bölməsinə, Secure Email and Web Manager üçün isə Management Appliance > Network > IP Interfaces bölməsinə keçmək və Spam Quarantine konfiqurasiya olunan interfeysi seçmək. Əgər Spam Quarantine seçimi işarəlidirsə, funksiya aktivdir.

Cisco-nun müşahidələrinə əsasən, istismar aktivliyi ən azı 2025-ci ilin noyabrının sonu-ndan etibarən görünür. UAT-9686 bu boşluqdan istifadə edərək ReverseSSH (AquaTunnel) və Chisel kimi tunelləmə alətlərini, eləcə də AquaPurge adlı loq təmizləmə utilitini yerləşdirib. Məqalədə qeyd olunur ki, AquaTunnel-dən istifadə daha əvvəl Çin mənşəli qruplarla - APT41 və UNC5174 ilə əlaqələndirilib.

Hücumlarda həm də AquaShell adlı yüngül Python backdoor-un işləndiyi bildirilir. Cisco-nun sözlərinə görə, o, xüsusi hazırlanmış məlumat daşıyan autentifikasiyasız HTTP POST sorğularını passiv şəkildə dinləyir, sonra məzmunu xüsusi dekodlaşdırma qaydası ilə emal edib sistem şellində icra etməyə çalışır. Bir sözlə, qurğu internetə açıqdırsa, risk də artır.

Yamağın olmadığı şəraitdə Cisco istifadəçilərə qurğuları təhlükəsiz konfiqurasiyaya qaytarmağı, internetdən girişi məhdudlaşdırmağı, firewall arxasında yalnız etibarlı hostlardan trafikə icazə verməyi, poçt və idarəetmə funksiyalarını ayrı şəbəkə interfeyslərində ayırmağı, veb loqlarda gözlənilməz trafiki izləməyi və əsas administrator portalı üçün HTTP-ni deaktiv etməyi tövsiyə edir.

Şirkət əlavə olaraq lazımsız şəbəkə servisələrinin söndürülməsini, SAML və ya LDAP kimi güclü son istifadəçi autentifikasiya metodlarından istifadəni, eləcə də standart administrator parolunun daha təhlükəsiz variantla dəyişdirilməsini məsləhət görür. Cisco bildirir ki, komprometasiya təsdiqlənərsə, hazırda dayanıqlılıq mexanizmini qurğudan təmizləməyin «yeganə real yolu» qurğunu yenidən qurmaqdır.

Hadisə fonunda ABŞ-ın CISA qurumu CVE-2025-20393 boşluğunu Known Exploited Vulnerabilities kataloquna əlavə edib və Federal Civilian Executive Branch agentliklərindən zəruri mitigasiya tədbirlərini 24 dekabr 2025-dək tətbiq etməyi tələb edib. Əslində bu sual hələ açıq qalır: yamaq nə vaxt çıxacaq?

Bu xəbəri necə dəyərləndirirsiniz?